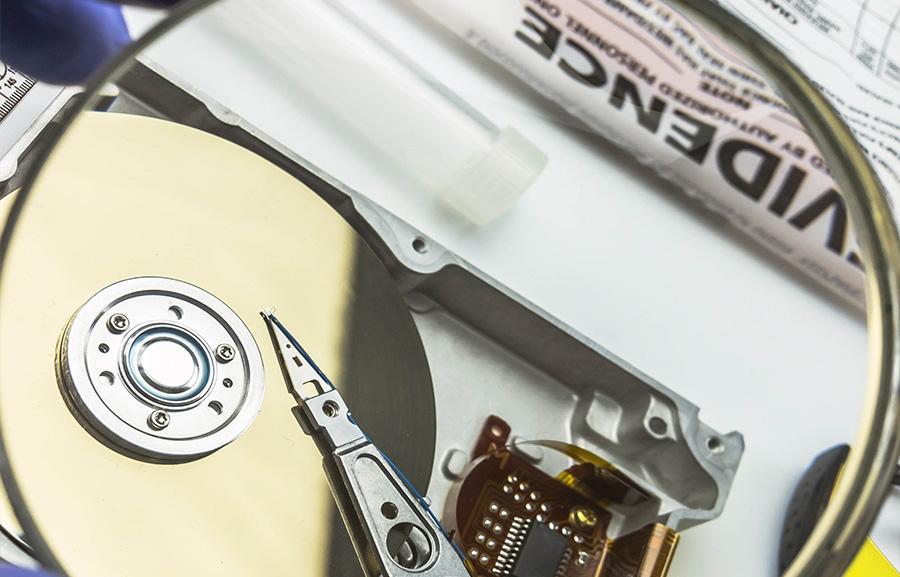

Reati informatici, violazioni di regolamenti aziendali, divulgazione non autorizzata di segreti industriali sono sempre più comuni al giorno d’oggi, visto il largo impiego di tecnologie digitali alla portata di tutti.

Le metodoligie di acquisizione delle prove digitali trovano campo applicativo non solo in ambito forense, ma anche in tutte quelle situazioni di criticità dei sistemi informatici in cui i dati sono stati compromessi da agenti esterni (virus, malware, trojan, ransomware, ecc..) o da malfunzionamenti di componentistica hardware (hard drives, NAS, unità di memoria USB, ecc..).

Il compito degli investigatori esperti in “Computer Forensics” è quello di rilevare le cosiddette “evidenze digitali” al fine di essere analizzate e sottoposte alle autorità. Al fine di ottenere prove digitali considerate attendibili dalle autorità giudiziarie è necessario che tali prove vengano raccolte con metodologie atte a preservare i dati originali evitando quanto più possibile che vengano manomesse e garantendo altresì la ripetibilità delle analisi effettuate dall’esperto.

Sebbene in ambito aziendale possa non essere sempre necessario preservare l’integrità della “prova digitale”, in ambito forense è assolutamente necessario al fine di rendere legalmente valide tali evidenze nell’ambito di procedure civili o penali dinnanzi ad un giudice.

Qui di seguito illustreremo 3 metodologie di base impiegate in informatica forense.

1 – Acquisizione di copie immagine della memoria

Tale pratica consente mediante hardware e software specifico di ottenere una copia esatta del contenuto di un dato supporto di memoria permettendo successivamente di effettuare su di essa tutte le analisi del caso senza mai intaccare i dati originali.

L’impiego di hardware e software specifico garantiscono che la copia avvenga in modalità “sola lettura” evitando così che sulla prova originale venga compromessa l’integrità e garantendo la ripetibilità delle prove effettuate.

Come cita la normativa in merito, affinchè le prove digitali possano essere considerate ammissibili, dovrebbero essere considerate “accertamenti tecnici non ripetibili” ex art. 360 c.p.p., con la possibilità per il difensore di nominare un CTP che assista allo svolgimento delle attivitá, per valutare se quanto svolto abbia preservato l’integritá della prova.

2 – Calcolo dell’Hash della memoria

Durante l’acquisizione dell’immagine di un supporto di memoria è buona norma generare un valore di hash della stessa mediante l’impiego di 2 o più algoritmi di crittografia quali MD5, SHA-1, ecc..

Lo scopo di tali chiavi crittografiche è quello di generare una firma (signature) che identifichi univocamente l’immagine stessa e permetta di verificare che sia la copia esatta del disco originale.

3 – Catena di custodia

In ogni fase dell’acquisizione di prove digitale, dall’acquisizione da parte del professionista fino al suo trasferimento al cliente, è importante documentare tutti gli spostamenti su appositi modelli (in inglese CoC – Chain of Custody) opportunamente controfirmati e datati. In questo modo sarà sempre possibile dimostrare ed evidenziare in che modo e in quali mani le evidenze sono state movimentate fin dalla prima generazione delle immagini forensi.

L’omissione dei documenti di custodia in toto o anche solo di alcuni passaggi porterebbe inevitabilmente all’invalidazione delle prove dinanzi ad un tribunale.

La Catena di Custodia è un adempimento obbligatorio in ambito forense ed è opportunamente normato dalla legge 8 del 2008 che ha rettificato la convenzione di Budapest sul cybercrime.

In particolare tra le più importanti novità vanno ricordati:

Art. 244-247 comma II c.p.p., riferito a perquisizioni, rilievi e ogni operazione tecnica svolta su sistemi informatici o telematici, da eseguire “adottando misure tecniche dirette ad assicurare la conservazione dei dati originali ed impedirne l’alterazione”

Art. 254-bis c.p.p., relativo al sequestro di dati informatici presso fornitori di servizi informatici, telematici e di telecomunicazioni, che prevede espressamente la possibilità di stabilire che “la loro acquisizione avvenga mediante copia di essi su un adeguato supporto, con una procedura che assicuri la conformità dei dati acquisiti a quelli originali e la loro immodificabilità”

Art. 259 c.p.p. comma II, “il custode è soggetto all’obbligo di impedirne l’alterazione o l’accesso da parte di terzi, salva in quest’ultimo caso, diversa disposizione dell’autorità giudiziaria”.

Art. 352 comma 1-bis c.p.p., relativo alla perquisizione di sistemi informatici o telematici in flagranza di reato o nelle ipotesi ex art. 352 comma II, sempre da svolgersi in modo da “assicurare la conservazione dei dati originali e ad impedirne l’alterazione”

Affinchè sia valida è necessario indicare nel documento le seguenti informazioni essenziali:

- Identificazione del bene: Produttore, modello, numero di serie, foto;

- Soggetto che tratta il bene;

- Data, luogo e ora di inizio custodia;

- Data, luogo e ora di termine custodia;

- Operazione svolta e/o motivo della custodia;

- Qualifica del soggetto che tratta il bene.

Risorse utili

Sono disponibili online numerose risorse a supporto degli esperti forensi, a tal riguardo in ambito internazionale suggeriamo l’uso di moduli di CoC in lingua inglese forniti dal NIST (Modulo CoC NIST)